Apresentação

A Red Asset [1] é uma empresa de recebíveis sólida e com mais de 28 anos no mercado, que realiza operações de crédito e fomento a médias e grandes empresas, entregando resultados consistentes e reconhecidos no mercado.

A Darede[2], empresa parceira Premier AWS, conta com uma série de profissionais altamente capacitados, e por isso foi convidada para participar deste projeto. A experiência em migrações e sustentação em Instituições Financeiras também foi um fator preponderante para o convite e participação no processo.

Arquitetura geral

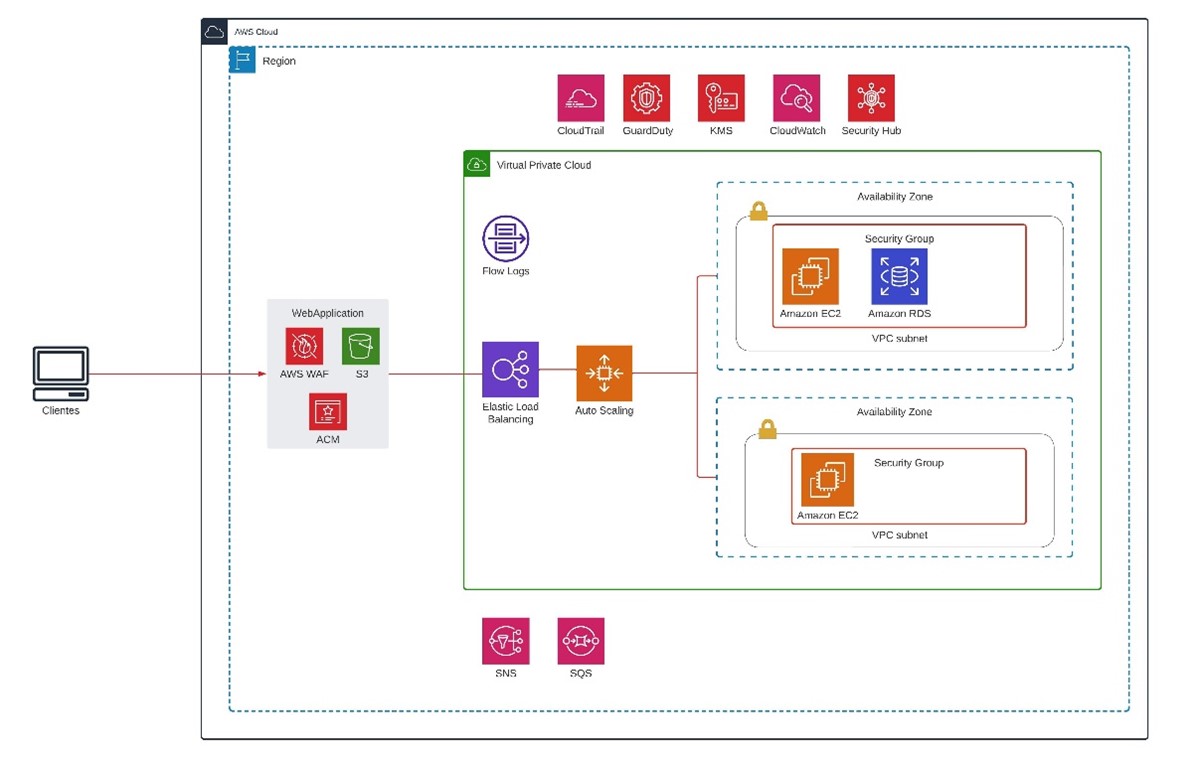

O ambiente apresentado neste documento se refere a arquitetura do cliente Red Asset, composto por recursos do tipo EC2 e RDS de produção mais os recursos complementares. Com duas zonas de disponibilidade. O Cliente também possui ambiente externo à AWS, sendo este On-Premisses e baseado em tecnologia VMware.

O Diagrama abaixo representa os serviços e arquitetura do ambiente:

SOC - Security Operation Center

Desafio

Com um crescimento rápido e constante, a Red Asset obtém a cada dia ainda mais reconhecimento entre seus clientes e parceiros, que resultam em um aumento expressivo de novos negócios para a empresa. Assim, a Red Asset observou a necessidade de ter um time de especialistas dedicado ao atendimento de eventos notáveis de segurança, com monitoramento proativo, resposta e remediação a incidentes de segurança, atividades de correção.

Desafios e pontos de atenção deste cenário:

• Necessidade de atendimento 24×7;

• Gestão de eventos notáveis e resposta a incidentes de segurança;

• Implementação e gestão de uma Solução de SIEM para SOC;

• Monitoramento de todos os recursos AWS em todas as regiões;

• Custo elevado com mão de obra especializada em segurança nos cenários de tecnologia;

Arquitetura e Implantação do SOC

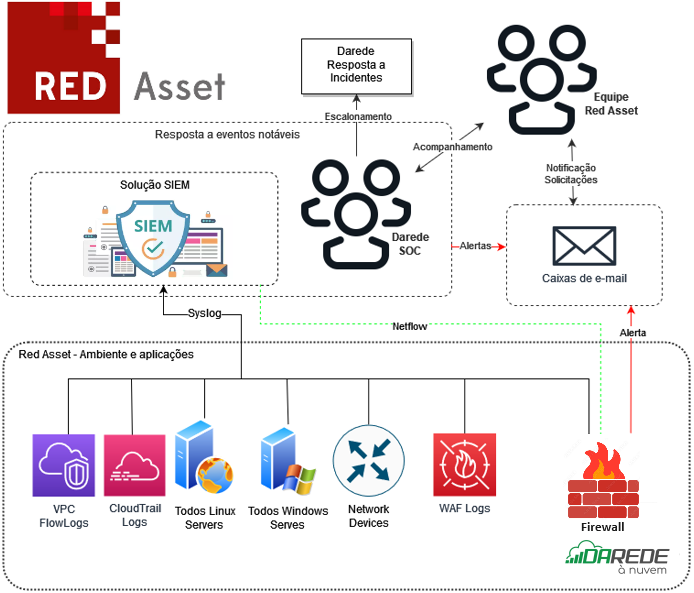

Baseando-se nos elementos apontados acima, a Darede planejou e arquitetou o ambiente para implementação da solução de SIEM para SOC com Elastic Stack, com centralização de logs e análise inteligente de eventos de segurança.

Abaixo estão as definições e funcionalidades da solução proposta para a Red Asset, em execução na AWS:

• Implementação e gestão da solução de SIEM para SOC;

• Time especializado para resposta a eventos notáveis de segurança;

• Atendimento 24×7 com escalonamento e plantão;

• Gestão de logs centralizada e políticas de lifecycle para o consumo dos logs, incluindo CloudTrail logs e VPC Flowlogs;

• Melhoria contínua com AWS SecurityHub;

A figura 1 é um diagrama macro da solução proposta para a Red Asset, que busca descrever o ambiente final:

Resultado

Ao término do projeto, a Red Asset passou a contar com um ambiente seguro, estável e escalável. Abaixo uma listagem dos benefícios e resultados desta implementação:

- Solução disponível 24/7

o Alta disponibilidade da solução implementada na AWS;

o Escalabilidade dos recursos na AWS provisionados;

o Facilidade de integração de serviços com AWS: S3, VPC FlowLogs etc;

o Múltiplas regiões atendidas;

- Monitoramento e atendimento 24/7

o Redução de eventos notáveis de segurança com ajuste constantes de regras e automação de remediações;

o Notificação de eventos críticos de segurança por SMS;

AWS WAF

O WAF é um firewall que protege contra explorações comuns da Web. Sabendo disso temos que sempre estar dentro das conformidades de segurança para assegurar a proteção contra tráfegos maliciosos.

Desafio

O Cliente precisava de um site que não sofresse com indisponibilidades, então a Darede fez uma análise do ambiente validando configuração corretas do WAF, e averiguamos a conformidade com o modelo da AWS.

Arquitetura proposta

Implementação e melhores práticas

A implementação se seguiu nos seguintes passos:

- Criamos um WAF para este cenário;

- Utilizamos as regras gerenciadas e atualizadas dinamicamente pela AWS;

- Aplicamos regras específicas para o DDos, exemplo “AWSManagedRulesBotControlRuleSet” que oferece proteção contra bots automatizados que podem consumir recursos em excesso, distorcer métricas de negócios, causar tempo de inatividade ou realizar atividades maliciosas, e, “AWSManagedRulesAnonymousIpList” ela contém regras que permitem bloquear solicitações de serviços que permitem ofuscar a identidade do visualizador.

Para que a Darede garanta que as regras permaneçam atualizadas para novas ameaças. Criamos um AWS CloudFormation na conta da Darede que cria um Lambda que assume uma função na conta do cliente, atualizando assim o IPSET da BlackList do cliente.

Resultado

A implementação do WAF foi um sucesso, os testes foram realizados pela equipe de Redteam utilizando ferramentas como Nessus e Kali, onde foi comprovado sua efetividade de acordo com as necessidades do cliente. E ao fim seguimos acompanhando e provendo suporte para impedir a redução expressiva da indisponibilidade do site com trabalho de aplicação de gestão do WAF com requisições suspeitas e indevidas sendo bloqueadas sem gerar impacto no site.

AWS CONFIG

O AWS Config é um serviço totalmente gerenciado que oferece inventário de recursos, histórico de configuração e notificações de alteração de configuração para usar a segurança e governança.

Desafio

Trabalhos proativos, foram realizados levantamento de contas ainda sem habilitação do Config pós observação da equipe de SOC via Security Hub. Houve trocas de e-mail detalhando o trabalho de habilitação e configuração de regras customizadas buscando melhoria na visibilidade e rastreabilidade do ambiente a ser monitorado pela equipe de SOC da Darede.

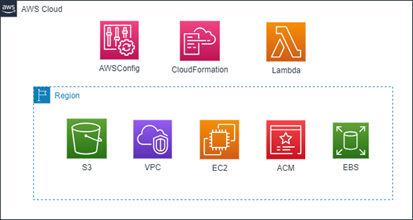

Arquitetura proposta

Implementação e melhores práticas

Utilizamos um lambda em uma de nossas contas que realiza um sts de assume role na conta alvo trigando um CloudFormation armazenado em um s3 yaml em nossa conta; este CloudFormation contém o código para a ativação do Config + Config Record nas regiões solicitadas via Lambda além da ativação das seguintes regras: Checagem de security groups com liberação de ssh (restricted-ssh), checagem de ec2 utilizando subnets publicas (ec2_vpc_public_subnet), checagem de EBS sem uso (ec2-volume-inuse-check), checagem de Elastic IP sem uso(eip-unattached), checagem de MFA no usuário root (root-account-mfa-enabled).

É também um padrão da Darede sempre criptografar todos os buckets do Amazon S3 dos clientes e desse modo para termos um controle de segurança adequado desenvolvemos a seguinte solução:

Este modelo do CloudFormation representado acima realiza as seguintes configurações:

- Cria um AWS Lambda;

- Faz a associação do Lambda a uma Custom Config Rule;

- Configura a frequência de checagem diariamente;

- Lista todos os buckets e suas configurações de criptografia;

- Caso haja buckets não criptografados, será aplicada criptografia default S3-SSE.

No caso do cliente Red asset, por ser um cliente recorrente no pilar de segurança, foram trocados e-mails com detalhamento acima das atividades, houve aceite da parte do cliente então realizamos o escopo definido na ativação do CloudFormation.

Resultado

A implementação do AWS Config foi um sucesso, aumentando a maturidade e controle do cliente, sendo assim a Darede fez o trabalho de continuidade no serviço para o cliente instruindo o cliente sobre as vantagens do serviço do AWS Config.